Les attaques informatiques contre la société civile ne sont pas nouvelles, elles ont même souvent été développées avant les grandes vagues de cybercrime que nous connaissons aujourd’hui. Mais depuis la fin des années 2010, nous assistons à deux dynamiques qui les rendent beaucoup plus dangereuses : d’une part le développement d’une industrie du logiciel espion qui vend des attaques sophistiquées au plus offrant (sous prétexte de lutter contre le terrorisme, mais le logiciel est en fait très souvent utilisé pour des raisons politiques) ; et d’autre part la focalisation des attaques sur les smartphones, qui contiennent des informations nettement plus sensibles et intimes que les ordinateurs.

2016 et la découverte de Pegasus

En août 2016, le militant et défenseur des droits humains Ahmed Mansoor reçoit deux SMS suspects indiquant lui partager des informations sur la torture dans les prisons émiraties. Par prudence, il partage ces SMS avec l’organisation canadienne Citizen Lab qui parvient à en identifier la source : une attaque informatique complexe utilisant le produit d’une entreprise israélienne appelée NSO Group. Cette attaque exploitait plusieurs failles logicielles inconnues (que l’on appelle zero-days) dans les iPhone (dans le navigateur et une escalade de privilège via une faille dans le noyau) permettant d’infecter le téléphone avec un logiciel espion à la suite d’un simple clic sur le lien envoyé par SMS1.

Ce rapport a été un événement important dans la recherche sur les attaques contre la société civile. Il s’agit du premier exemple identifié de chaîne d’exploits2 permettant de compromettre un iPhone par simple clic (trois vulnérabilités ont été corrigées par Apple à la suite de cette attaque). Il met ensuite en lumière l’entreprise NSO Group, fer de lance de l’industrie de la surveillance avec son logiciel espion appelé Pegasus, vendu à des États afin, officiellement, de lutter contre le terrorisme et la criminalité. Ce rapport a été le début d’une longue liste publiée par le Citizen Lab, puis par d’autres ONG comme Amnesty International ou Access Now.

De 2016 à 2018, toutes ces attaques suivaient la même tactique : un lien envoyé par message encourageant la personne ciblée à cliquer sur celui-ci afin de compromettre son téléphone. En utilisant des techniques ingénieuses de Cyber Threat Intelligence3 (la plupart du temps par l’identification d’une configuration spécifique des serveurs NSO permettant d’identifier ses domaines), les chercheurs et chercheuses de Citizen Lab ont pu identifier les domaines de l’infrastructure de NSO Group et ensuite les chercher dans les messages de journalistes, militants ou avocats.

En utilisant cette méthodologie, le Citizen Lab a publié entre 2017 et 2019 une série de rapports sur des attaques utilisant Pegasus contre des journalistes, défenseurs des droits humains, avocats et scientifiques au Mexique4. De la même façon, Amnesty International a identifié une attaque contre son staff travaillant sur l’Arabie saoudite en août 20185, commençant un travail d’investigation de plusieurs années sur ce sujet avec la création d’un Security Lab au sein de l’ONG.

Autour de 2019, NSO group a fait évoluer sa méthode d’infection vers des attaques ne nécessitant pas d’interaction avec la personne ciblée.

2019 et le début des attaques zéro-clic

Autour de 2019, NSO group a fait évoluer sa méthode d’infection vers des attaques ne nécessitant pas d’interaction avec la personne ciblée (souvent appelée attaque zéro clic). Ce type d’attaque peut être réalisé soit via injection de trafic réseau, soit en exploitant des failles de sécurité dans des applications installées sur le téléphone de la victime.

Injection de trafic réseau

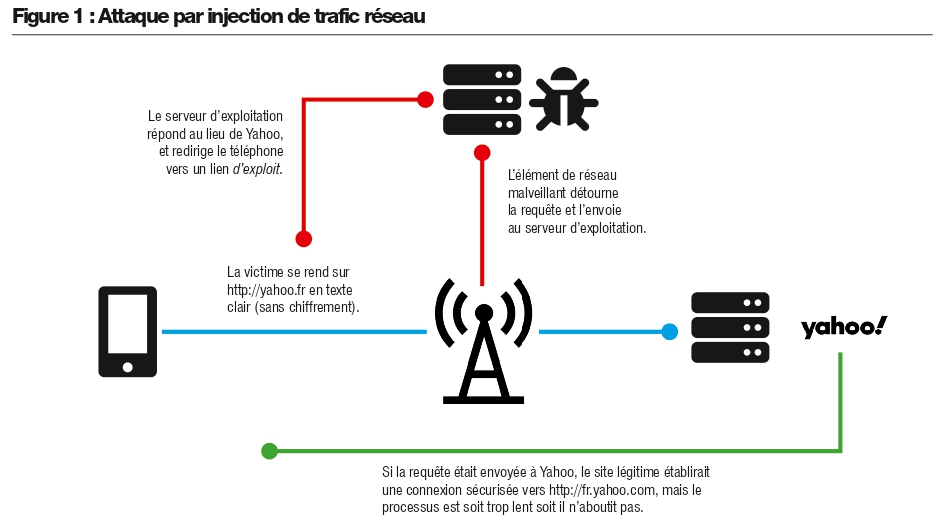

Lors de nos recherches avec le Security Lab d’Amnesty International sur des attaques contre deux défenseurs des droits humains marocains6, nous identifions tout d’abord une série de liens malveillants envoyés par SMS en 2017 et 2018, avant d’identifier des traces de visites d’un site malveillant sans voir de messages précédant cette visite. En analysant plus en détail l’activité du téléphone, nous avons trouvé des preuves de redirections HTTP lors de la visite sur un site légitime sans chiffrement (visite de http://yahoo.fr/) vers un site malveillant correspondant à nos signatures de l’infrastructure de NSO Group. Une telle redirection est la preuve d’une attaque par injection de trafic réseau, c’est-à-dire l’utilisation d’un système malveillant positionné sur le réseau entre le téléphone de la victime et l’accès à Internet (voir Figure 1).

Ce type d’attaque peut se faire via deux dispositifs :

- soit un appareil appelé IMSI-Catcher (ou Stingray) qui simule une antenne de connexion de téléphonie mobile, provoquant automatiquement la connexion des téléphones aux alentours et permettant de les identifier, surveiller leurs communications et éventuellement les modifier ;

- soit via des appareils de surveillance du réseau installés chez les opérateurs Internet, permettant de surveiller le trafic Internet et éventuellement le modifier.

Dans les deux cas, ces attaques nécessitent des moyens conséquents et la collaboration avec des opérateurs mobiles ou Internet, qui ne sont dans la pratique accessibles qu’à des États. Pour cette raison, nous avons accusé les autorités marocaines d’être à l’origine d’attaques similaires contre le journaliste Omar Radi en juin 20207.

Exploitation de failles dans des applications

En octobre 2019, l’entreprise WhatsApp (appartenant à Facebook puis à Meta) révèle avoir corrigé une faille de sécurité dans son application de chat, exploitée par NSO Group pour cibler autour de 1400 personnes8. Pour exploiter ces failles de sécurité, NSO Group a trouvé un bug dans la façon dont WhatsApp reçoit les appels. En créant des comptes WhatsApp malveillants, ils ont ensuite pu exploiter cette faille à distance via un simple appel WhatsApp.

À travers nos recherches avec Amnesty International en 2020 et 2021, ainsi qu’avec le travail de Citizen Lab puis les publications d’Apple, un grand nombre de failles similaires ont ensuite pu être exposées dans des applications comme iMessage, le partage photo d’Apple et la lecture de différents formats de fichiers9. Même si elle demande de trouver en permanence de nouvelles failles de sécurité dans des applications en général très sécurisées, il semble que ce soit la méthode préférée par NSO Group pour des attaques sans clic.

Il faut noter également la réaction extrêmement positive de WhatsApp en 2019, qui a décidé de non seulement communiquer sur cette faille de sécurité après l’avoir corrigée, mais également d’informer les personnes ciblées (révélant des utilisations abusives de Pegasus dans de nombreux pays) et de porter plainte contre NSO Group en Californie. Le résultat en première instance de ce procès a été rendu en mai cette année avec la condamnation de NSO Group à payer 168 millions de dollars10.

Enfin, le passage à des attaques zéro clic a forcé les ONG enquêtant sur ce sujet à changer de méthodologie : ces attaques ne laissant que très peu de traces évidentes sur le téléphone (pas de messages notamment), il a fallu développer des méthodes et outils d’analyse forensic11 pour smartphone. De manière étonnante, si ce domaine était relativement développé en ce qui concerne des enquêtes de police (où l’investigation porte sur le comportement du propriétaire du téléphone), il était quasiment vierge en ce qui concerne la recherche de traces d’infections de logiciels espions. Il nous a donc fallu développer de nouvelles connaissances, techniques et outils pour cela.

Le passage à des attaques zéro clic a forcé les ONG enquêtant sur ce sujet à changer de méthodologie : ces attaques ne laissant que très peu de traces évidentes sur le téléphone.

Depuis 2021

Depuis 2021 et ces révélations, le paysage des attaques n’a pas fondamentalement changé. Le travail d’amélioration de la sécurité par Apple et Google semble en partie avoir porté ses fruits, et il semble qu’un certain nombre d’entreprises concurrentes de NSO Group n’ont pas accès à des attaques zéro-clic. Par exemple, l’entreprise Intellexa, qui développe le logiciel espion Predator à l’origine d’un scandale politique en Grèce, ne fournit (à ma connaissance) que des attaques en un clic. D’autres entreprises, comme Paragon, ont réussi à trouver des failles dans WhatsApp comme révélé par Meta en janvier cette année12, cette faille ayant été utilisée notamment pour cibler plusieurs journalistes italiens.

Il faut tout de même noter le rapport d’Amnesty International sur l’utilisation d’outils forensic par les autorités serbes pour débloquer un téléphone afin de l’infecter. Les logiciels forensic commerciaux (dont l’entreprise israélienne Cellebrite est le principal vendeur) sont vendus à des entreprises privées et forces de l’ordre pour analyser des appareils lors d’enquêtes de police ou d’investigations privées. Un certain nombre d’entre eux permet notamment de déverrouiller un téléphone sans connaître son code. Dans ce rapport, l’équipe d’Amnesty a pu prouver l’utilisation de produits de Cellebrite pour débloquer le téléphone avant d’installer un logiciel espion dessus, puis de le rendre aux militants et journalistes ciblés.

Du côté politique, les scandales majeurs qui ont secoué l’actualité ces dernières années n’ont malheureusement mené qu’à peu d’actions concrètes pour limiter ces abus. La France et l’Union européenne (malgré la commission PEGA au sein du Parlement) n’ont pris aucune décision majeure face à ce problème, même si des ministres et dirigeants ont été eux-mêmes victimes de ces attaques. Le changement de position le plus important est en réalité venu des grandes entreprises de la technologie comme Apple, Meta, Microsoft ou Google, qui ont commencé à prendre ce problème au sérieux et chercher des solutions, techniques ou légales (comme avec le procès intenté par WhatsApp8). Enfin, l’administration Biden a également émis des sanctions contre NSO Group et Intellexa ainsi qu’un règlement empêchant l’achat par les États-Unis d’outils permettant des attaques contre la société civile.